Ustvarite samopodpisan certifikat za podpisovanje zahtevkov SAML

Ustvarite certifikat s katerim bo SP podpisoval zahtevke:

# openssl genrsa -out /etc/shibboleth/sp-key.pem 4096

Generating RSA private key, 4096 bit long modulus

...........................................................................................................................++

......................................................................++

e is 65537 (0x10001)

# chmod 0440 /etc/shibboleth/sp-key.pem

# chgrp shibd /etc/shibboleth/sp-key.pem

# openssl req -new -sha256 -x509 -key /etc/shibboleth/sp-key.pem -out /etc/shibboleth/sp-cert.pem -set_serial 202501202359 -days 720 -subj "/C=SI/L=Novo Mesto/CN=Osnovna sola Janeza Novaka, ponudnik storitve XYZ"

# openssl x509 -in sp-cert.pem -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 202501202359 (0x2f260321b7)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = SI, L = Novo Mesto, CN = "Osnovna sola Janeza Novaka, ponudnik storitve XYZ"

Validity

Not Before: Jan 2 23:59:00 2025 GMT

Not After : Oct 18 23:59:00 2030 GMT

Subject: C = SI, L = Novo Mesto, CN = "Osnovna sola Janeza Novaka, ponudnik storitve XYZ"

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (4096 bit)

Modulus:

00:98:47:26:ea:fa:00:e5:b8:ff:cf:c9:fa:81:4d:

0c:60:b3:3d:47:33:e0:cd:ad:2b:b1:39:af:e6:8f:

31:62:b3:bc:67:5e:d1:ee:b7:6e:ad:a2:fa:3a:19:

fd:22:cc:0a:07:0d:fd:7c:b2:56:fe:a0:40:07:30:

60:65:32:ef:9c:fb:7f:88:81:19:2f:91:f8:9d:61:

9c:d9:51:40:4b:0a:50:85:ca:97:8e:74:4c:e8:7f:

27:f8:d2:c6:0f:f9:7a:b0:19:0e:ad:1e:8a:00:d4:

9b:56:64:3e:c3:25:3e:02:3e:28:18:55:18:2d:73:

5b:5b:33:80:46:46:5f:e7:37:a7:3f:65:d3:ca:4e:

8c:42:56:93:0c:9e:cf:53:7e:8f:2f:92:07:c7:c3:

0c:4c:59:7e:a3:75:56:57:d8:bf:7f:b7:e1:9f:b6:

31:c7:7e:a7:c0:28:53:65:88:13:3c:8c:ea:e7:b9:

d2:9a:9b:6c:13:3a:8a:73:7e:47:3a:bb:7e:49:62:

f6:52:7f:e6:d4:b8:d7:34:96:6a:33:b1:72:90:fa:

66:cc:34:ad:42:3b:2c:ce:d3:69:5a:0d:00:fc:e0:

af:81:65:39:2f:34:24:1d:9a:4b:8d:c6:96:2a:30:

2e:38:c0:07:82:90:5c:5c:36:7c:88:6d:07:55:4d:

8e:fe:bd:96:28:a9:3e:ae:e4:0f:7c:c5:bb:04:96:

09:83:47:8c:d6:3d:9c:e9:0a:88:c5:b4:1b:5b:dc:

20:f1:f0:46:91:3f:c3:e2:40:66:77:81:cb:05:92:

6a:28:ec:9b:22:07:54:ff:55:3d:1c:e7:7d:f8:76:

be:9e:5d:5f:c2:52:52:ca:55:61:09:fb:3b:4a:b2:

4d:7b:3b:14:c3:73:4f:07:67:80:11:03:19:eb:29:

d6:17:da:f0:07:3b:67:de:23:c5:3c:53:5f:37:ed:

27:4a:e0:7d:1f:47:fb:f5:05:d1:ba:e7:3e:b9:ba:

29:a1:b7:ba:f9:b7:f1:81:9d:d3:17:a7:66:fd:bf:

cc:a6:c7:53:e7:ee:b4:48:30:41:2e:45:2f:e0:22:

90:ba:80:bd:35:c4:78:ba:cc:ba:c3:7c:30:a2:79:

10:83:92:64:92:48:23:d0:0d:58:8f:77:67:17:03:

a3:29:35:6a:c4:c5:b7:2e:7c:b7:94:05:95:1b:92:

2e:9a:17:80:e6:b0:51:16:9d:55:50:a0:99:64:1c:

9b:61:bc:29:03:72:68:e6:db:91:eb:00:c2:f3:4e:

bf:62:ee:e8:bb:ee:9d:8b:60:8c:ea:31:6a:12:78:

36:2a:7c:9b:ce:00:f5:1d:8d:0f:71:e2:bd:84:65:

1a:51:25

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Key Identifier:

C6:40:DD:EA:FC:E1:BB:8E:53:61:34:79:0D:82:51:56:E3:03:E8:51

X509v3 Authority Key Identifier:

keyid:C6:40:DD:EA:FC:E1:BB:8E:53:61:34:79:0D:82:51:56:E3:03:E8:51

X509v3 Basic Constraints: critical

CA:TRUE

Signature Algorithm: sha256WithRSAEncryption

29:c2:a7:be:e8:3b:14:93:15:af:e3:75:3f:c8:89:b0:45:67:

c1:65:c5:a1:43:3b:b8:fd:7b:71:0b:5f:5e:23:6d:64:17:d2:

dc:2f:7c:15:45:93:b9:7e:aa:1a:01:fb:9c:fd:06:c2:91:dc:

d3:eb:45:f7:44:20:a6:cc:54:d3:fd:08:ec:95:8f:5b:7f:99:

1c:fd:5e:84:9b:2c:87:7b:bb:98:5c:b3:d2:b5:22:aa:c9:fa:

35:0b:6a:68:95:7b:30:6b:70:d7:70:59:ca:56:b1:7b:6a:9f:

a4:bf:18:cd:c0:13:d9:55:1d:94:58:6b:d7:1a:57:98:ba:bf:

c0:fb:f5:2e:05:c1:04:3e:3c:2b:fa:7c:52:0a:d3:9b:0c:05:

77:dc:6f:e3:15:f6:a3:32:40:26:d2:50:11:90:bc:d2:b5:d1:

41:60:0a:4c:ed:2f:de:8f:a9:ff:af:1d:1c:a3:2f:a4:52:58:

04:78:9c:29:50:e7:92:0a:fb:9c:ee:f4:75:0d:17:fb:45:02:

19:80:1f:9c:70:20:c1:b8:4d:bf:20:05:ca:64:f2:e4:73:61:

fb:f4:ee:88:5c:8e:ee:ce:8b:ef:75:17:9d:a6:6b:85:12:69:

8a:cc:cb:a5:9d:2c:8d:a2:e8:02:10:76:54:dd:e4:c3:c5:c4:

3f:be:d8:2a:ba:47:cb:80:3a:fb:69:d6:4d:bd:b3:85:de:2d:

08:e1:d5:c7:41:92:3b:e6:12:70:48:98:b7:2f:04:fc:c2:eb:

1b:1d:59:de:3d:d4:7d:f6:7c:39:0e:fc:81:3f:b6:39:fe:f2:

8f:50:b7:c6:c3:bb:5b:64:1c:fd:25:4d:bc:a8:2c:30:3d:79:

c3:eb:34:87:50:d5:1e:ea:25:22:3e:f5:0b:1f:f3:a3:8c:59:

3a:ed:20:f9:1a:29:e2:b1:e1:59:3f:a3:97:e4:bb:d3:c6:c4:

c2:34:34:d1:e9:24:32:25:eb:4a:81:59:74:5d:79:ac:3b:8a:

ae:d7:e1:c0:ce:d6:db:74:27:39:a7:c5:89:29:fc:03:a8:c1:

53:5a:0b:01:95:b2:27:96:e4:dd:ce:df:46:75:3e:76:3c:95:

ea:a3:60:88:9f:39:8c:3f:8a:df:59:1e:5c:88:5a:15:98:e7:

fb:14:85:8b:3e:78:63:76:4a:d7:ba:74:fa:d8:7e:20:70:61:

d3:07:1f:dc:9d:01:53:8d:43:96:1e:13:a7:09:b5:b0:38:9f:

19:96:54:e5:42:fb:d5:fa:9e:7d:fb:7a:71:53:11:62:ea:37:

47:93:b4:9a:97:a5:86:c7:e8:bb:29:f7:c4:28:99:da:3a:15:

fc:be:60:f1:a0:cf:0f:e6

# ll /etc/shibboleth/sp-*

-rw-r--r-- 1 root root 1968 Jan 20 14:20 /etc/shibboleth/sp-cert.pem

-r--r----- 1 root shibd 3243 Jan 20 13:30 /etc/shibboleth/sp-key.pem

Nastavite Shibboleth

Nastavitve, ki v spodnjih primerih niso omenjene lahko ostanejo nespremenjene. Med postopkom boste potrebovali t.i. "self-signed" certifikate, ki služijo podpisovanju SAML zahtevkov. V CN (Common Name) certifikata vpišite "ArnesAAI Federation - Organization SP: <sp_name> ", IP oz FQDN/VHOST spletnega strežnika pa navedite v "Subject Alternative".

Nastavitvena datoteka shibboleth2.xml

(v mapi /etc/shibboleth/) - osnovna datoteka z nastavitvami

Prepišemo datoteko shibboleth2.xml, ter uredimo nastavitve (prikazani so samo izseki vsebine, ki jih je potrebno ustrezno nastaviti)

/bin/cp /etc/shibboleth/shibboleth2.xml.dist /etc/shibboleth/shibboleth2.xml

Popravimo EntityID:

<ApplicationDefaults entityID="https://www.os-prva.si/sp/201401202359"

REMOTE_USER="eppn persistent-id targeted-id" signing="true">

Za podporo globalnega izpisa iz aplikacij in zaključek seje enotne prijave na domačem strežniku IdP moramo urediti razdelek Sessions. Če imate pri prijavi oziroma odjavi težave s preusmerjanjem, preučite in implementirajte eno od

možnosti, ki so na voljo za parameter

redirectLimit.

<Sessions lifetime="28800" timeout="3600" relayState="cookie"

checkAddress="false" handlerSSL="true" cookieProps="https"

redirectLimit="exact">

Nastavimo kje je federacijski DS/WAYF. Za produkcijski SP uporabimo discovery URL https://ds.aai.arnes.si/simplesaml/saml2/sp/idpdisco.php.

Za delovanje brez DS in samo enim IdP nastavimo entityID="https://idp.os-prva.si/idp/201401212359"

<SSO discoveryProtocol="SAMLDS" discoveryURL="https://ds.test-fed.arnes.si/simplesaml/saml2/sp/idpdisco.php">

SAML2

</SSO>

Popravimo kontaktne informacije:

<Errors supportContact="tooth.fairy@arnes.si"

helpLocation="/about.html"

styleSheet="/shibboleth-sp/main.css"/>

Nastavimo lokacijo metapodatkov federacije. Za produkcijo uporabite URL https://ds.aai.arnes.si/metadata/aai.arnes.si.sha256.xml in

certifikat https://ds.aai.arnes.si/metadata/arnesaai-metadata-signing.crt

<MetadataProvider type="XML" url="https://ds.test-fed.arnes.si/metadata/test-fed.arnes.si.signed.xml"

backingFilePath="federation-metadata.xml" reloadInterval="7200">

<MetadataFilter type="RequireValidUntil" maxValidityInterval="2419200"/>

<MetadataFilter type="Signature" certificate="test-fed.arnes.si.crt"/>

</MetadataProvider>

Vklopimo tudi lokalno nastavljene metapodatke.

<MetadataProvider type="XML" file="partner-metadata.xml"/>

Pridobitev metapodatkov SP

Metapodatke vašega SP dobite na svojem strežniku: https://www.os-prva.si/Shibboleth.sso/Metadata. Prikazane metapodatke

prenesite k sebi in shranite v datoteko sp.xml, saj jih boste potrebovali kasneje pri registraciji vaše storitve v

federacijo ArnesAAI.

Opcijsko: Zahtevajte, da IdP ob prijavi preverja podpis

Če želite povečati varnost, lahko v metapodatkih svojega SP zahtevate, da IdP preverja podpise zahtevkov za avtentikacijo ter SAML trditev (assertions).

To nastavite tako, da v datoteki sp.xml, ki ste jo ustvarili v prejšnjem koraku, pod elementom <md:SPSSODescriptor> dodate parametra:

- AuthnRequestsSigned="true": SP bo vse zahtevke za avtentikacijo podpisoval s svojim zasebnim ključem. IdP bo te podpise preverjal in tako zagotovil, da zahtevek res prihaja od zaupanja vrednega SP.

- WantAssertionsSigned="true": SP od IdP-ja zahteva, da so vse SAML trditve (assertions) podpisane. S tem se zagotovi, da so prejeti atributi in identitetne trditve avtentične ter niso bile spremenjene med prenosom.

Primer celotnega elementa:

<md:SPSSODescriptor AuthnRequestsSigned="true" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

Nastavitev metapodatkov federacije

Metapodatke izberite glede na to, v katero federacijo se želite vključiti.

Test-fed partner-metadata.xml (v mapi /etc/shibboleth/) - datoteka z metapodatki federacije

Datoteko in certifikat prenesete s spletnih strani federacije:

curl https://ds.test-fed.arnes.si/metadata/test-fed.arnes.si.signed.xml -o /etc/shibboleth/partner-metadata.xml

curl https://ds.test-fed.arnes.si/metadata/test-fed.arnes.si.crt -o /etc/shibboleth/test-fed.arnes.si.crt

Nastavitev preslikave atributov

attribute-map.xml (v mapi /etc/shibboleth/) - datoteka z definicijami preslikav atributov

Odstranite obstoječo datoteko, ustvarite novo, ter ji dodajte definicije

rm /etc/shibboleth/attribute-map.xml

touch /etc/shibboleth/attribute-map.xml

<Attributes xmlns="urn:mace:shibboleth:2.0:attribute-map" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<!-- User interface display and contact -->

<Attribute name="urn:oid:2.16.840.1.113730.3.1.241" id="displayName"/>

<Attribute name="displayName" id="displayName"/>

<Attribute name="urn:oid:2.5.4.3" id="cn"/>

<Attribute name="cn" id="cn"/>

<Attribute name="urn:oid:0.9.2342.19200300.100.1.3" id="mail"/>

<Attribute name="mail" id="mail"/>

<Attribute name="sn" id="sn"/>

<Attribute name="givenName" id="givenName"/>

<!-- User role affiliations and entitlements -->

<Attribute name="urn:oid:1.3.6.1.4.1.5923.1.1.1.1" id="eduPersonAffiliation"/>

<Attribute name="eduPersonAffiliation" id="eduPersonAffiliation"/>

<Attribute name="urn:oid:1.3.6.1.4.1.5923.1.1.1.5" id="eduPersonPrimaryAffiliation"/>

<Attribute name="eduPersonPrimaryAffiliation" id="eduPersonPrimaryAffiliation"/>

<Attribute name="urn:oid:1.3.6.1.4.1.5923.1.1.1.9" id="eduPersonScopedAffiliation"/>

<Attribute name="eduPersonScopedAffiliation" id="eduPersonScopedAffiliation"/>

<Attribute name="urn:oid:1.3.6.1.4.1.5923.1.1.1.7" id="eduPersonEntitlement"/>

<Attribute name="eduPersonEntitlement" id="eduPersonEntitlement"/>

<!-- Unique identifiers -->

<Attribute name="urn:oid:1.3.6.1.4.1.5923.1.1.1.6" id="eduPersonPrincipalName">

<AttributeDecoder xsi:type="ScopedAttributeDecoder"/>

</Attribute>

<Attribute name="eduPersonPrincipalName" id="eduPersonPrincipalName">

<AttributeDecoder xsi:type="ScopedAttributeDecoder"/>

</Attribute>

<Attribute name="urn:oid:1.3.6.1.4.1.5923.1.1.1.10" id="eduPersonTargetedID"/>

<Attribute name="eduPersonTargetedID" id="eduPersonTargetedID"/>

<Attribute name="schacUUID" id="schacUUID"/>

<!-- Organization information -->

<Attribute name="urn:oid:1.3.6.1.4.1.25178.1.2.9" id="schacHomeOrganization"/>

<Attribute name="schacHomeOrganization" id="schacHomeOrganization"/>

<Attribute name="urn:oid:1.3.6.1.4.1.25178.1.2.10" id="schacHomeOrganizationType"/>

<Attribute name="schacHomeOrganizationType" id="schacHomeOrganizationType"/>

<!--Account expiry information -->

<Attribute name="urn:oid:1.3.6.1.4.1.1466.115.121.1.24" id="schacExpiryDate"/>

<Attribute name="schacExpiryDate" id="schacExpiryDate"/>

</Attributes>

Vklop preverjanja scope atributa

Domenski del uporabniškega imena lahko Shibboleth samodejno preverja glede na registrirane parametre v metapodatkih.

S tem se zagotovi, da s ponudnika identitet prihajajo le uporabniki za katere je skrbnik registriral scope

v federacijo. Atribut v metapodatkih, ki to določa je: <shibmd:Scope regexp="false">primer.si</shibmd:Scope>.

V datoteki /etc/shibboleth/attribute-map.xml omogočimo izvoz domenskega dela uporabniškega imena za

validiranje glede na organizacijski Scope. Spodnji izsek kode je že vstavljen v vzorčno datoteko zgoraj.

<AttributeDecoder xsi:type="ScopedAttributeDecoder"/>

V datoteki

/etc/shibboleth/attribute-policy.xml omogočimo filter, ki preveri atribut Scope in prejet domenski

del uporabniškega imena ter ga ustrezno filtrira:

<afp:AttributeRule attributeID="eduPersonPrincipalName">

<afp:PermitValueRuleReference ref="ScopingRules"/>

</afp:AttributeRule>

<afp:AttributeRule attributeID="urn:oid:1.3.6.1.4.1.5923.1.1.1.6">

<afp:PermitValueRuleReference ref="ScopingRules"/>

</afp:AttributeRule>

V primeru, da se parameter Scope in domenski del uporabniškega imena ne ujemata se storitvi posreduje prazen atribut.

V kolikor zaznate prazen atribut eduPersonPrincipalName oz. urn:oid:1.3.6.1.4.1.5923.1.1.1.6 (ostali pa so vpisani)

je verjetno prišlo do opisane izjeme. Če ponudnik identitet nima registiranega atributa Scope bodo filtrirane vse prijave.

Nastavitve Apache

Posamezne poglede v aplikaciji lahko zaščitimo z uporabo Shibboletha. Posamezno lokacijo zaščitimo znotraj direktive location.

VHOST: shib_app.conf-

(v mapi /etc/httpd/conf.d/) - datoteka s Shibboleth nastavitvami za spletni strežnik Apache

<VirtualHost *:443>

ServerName www.os-prva.si

ServerAdmin admin@primer.si

DocumentRoot /var/www/html/moodle

# Certificate settings

SSLEngine on

SSLCertificateFile /etc/pki/tls/certs/localhost.crt

SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

# Shibboleth settings

<Location />

ShibRedirectToSSL 443

AuthType Shibboleth

Require Shibboleth

</Location>

#Ščitenje prijavnega URL-ja s Shibbolethom

<Location /avtentikacija/prijava/aai_prijava.php >

AuthType Shibboleth

ShibRequireSession On

require valid-user

ShibRedirectToSSL 443

</Location>

</VirtualHost>

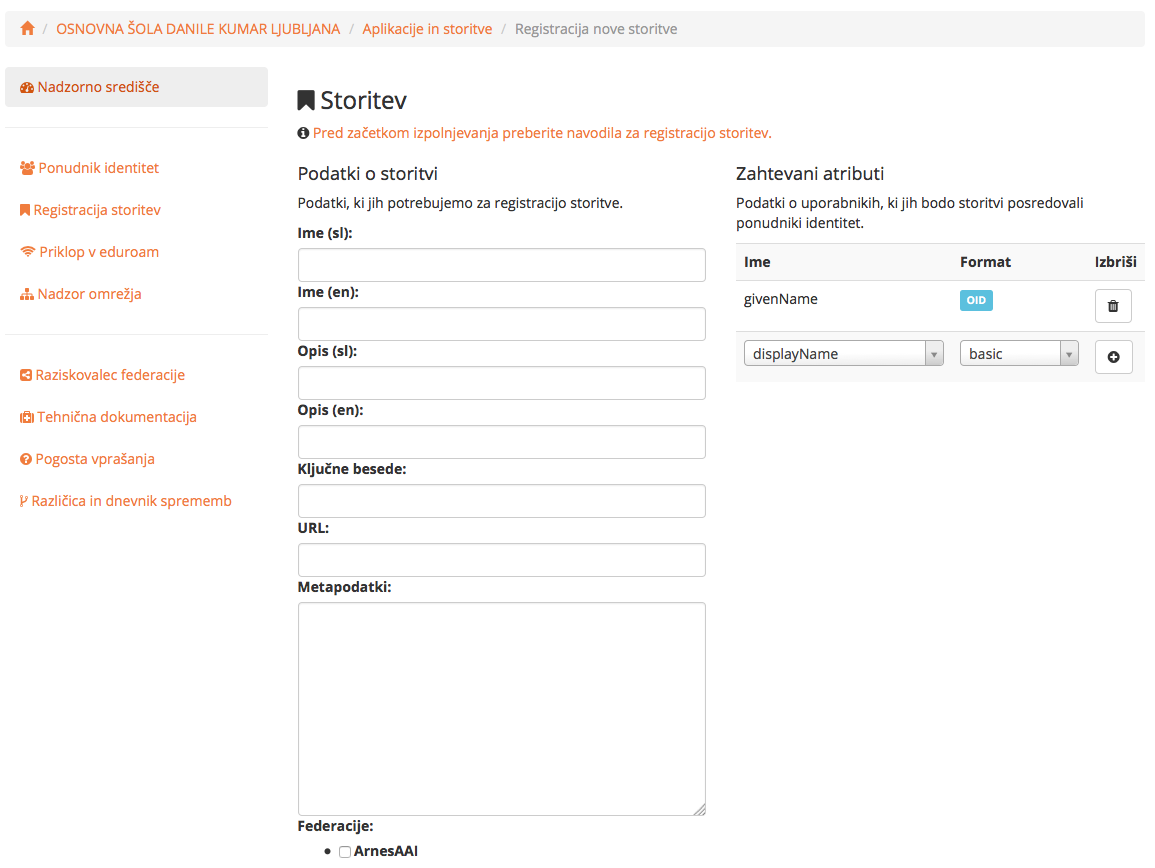

Naslednji korak: Registracija v ArnesAAI in eduGAIN